Replikation - Benutzer- und Gruppenimport - LDAP

Damit Benutzer aus LDAP-Quellen repliziert werden können, muss zuerst das Zertifikat des LDAP-Servers über die Portaleigenschaften eingelesen werden. Damit eine Authentifizierung der Benutzer gegen den LDAP-Server möglich ist, sollte über Intrexx eine Benutzerreplikation durchgeführt werden. Eine Replikation ist für die Authentifizierung nicht zwingend erforderlich, sollte jedoch als "erste Wahl" angesehen werden. Alternativ können Benutzer in Intrexx mit dem Schema (Benutzername, Domain, ..) des LDAP-Servers manuell angelegt werden. Beim Login wird unabhängig von der Erstellungsweise des Benutzers zuerst versucht, gegen den LDAP-Server zu authentifizieren.

Wo Sie die Konfiguration einer LDAP-Quelle für den Benutzer- und Gruppenimport erreichen, erfahren Sie hier. Führen Sie die dort beschriebenen Schritte durch und lesen Sie anschließend hier weiter.

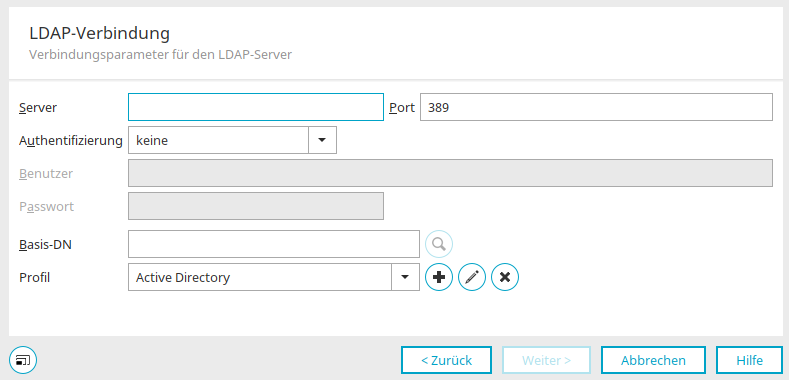

Nachdem Sie in den vorhergehenden Dialogen "LDAP" als Verbindung gewählt und einen Namen dafür vergeben haben, können nun die Verbindungsdaten angegeben werden.

Verbindungsparameter für den LDAP-Server

Server / Port

Geben Sie den Servernamen oder die IP des Active Directory Servers und den Port an. Der Standard-Port für LDAP ist "389", für LDAPS "636".

Authentifizierung

Die einfache Authentifizierung ist in den meisten Fällen ausreichend.

Geben Sie den Benutzer an, der den LDAP-Server kontaktiert (z.B.: mail@example.org) und das zugehörige Passwort (Anmeldekennwort an der Domäne).

Basis-DN

Der Basis DN (Distinguished Name) ist der Name des Unterbaums, aus dem

Benutzer und Benutzergruppen importiert werden sollen. Wählen Sie den Basis-DN mit Klick auf

![]() "Suchen" aus.

"Suchen" aus.

Profil

Wählen Sie hier das geeignete Profil aus.

![]() Neues Replikationsprofil anlegen /

Neues Replikationsprofil anlegen / ![]() Replikationsprofil bearbeiten

Replikationsprofil bearbeiten

Öffnet einen Dialog, in dem ein neues Profil erstellt werden kann.

![]() Replikationsprofil löschen

Replikationsprofil löschen

Löscht das aktuell ausgewählte Profil.

Klicken Sie "Weiter".

Sind alle Eingaben korrekt, wird ein Dialog eingeblendet, in dem u.a. definiert werden kann welche Werte ausgelesen werden sollen. Darüber hinaus lassen sich weitere Eigenschaften wie Passwörter etc. definieren.

Authentifizierungsmethode

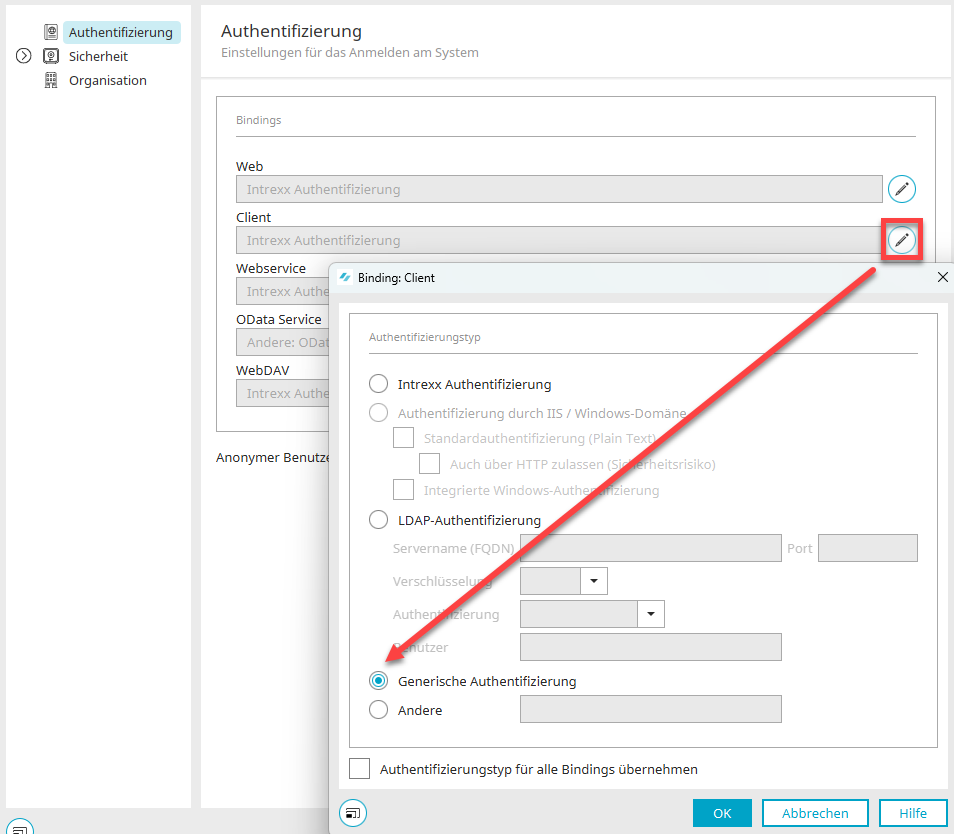

Die Authentifizierungsmethode, die von Intrexx verwendet wird, muss umgestellt werden.

Wählen Sie dazu im Modul "Benutzer" das Hauptmenü "Benutzer / Konfiguration".

Klicken Sie hier auf ![]() "Client-Binding bearbeiten".

Wählen Sie dann die Option "Generische Authentifizierung".

Schließen Sie den Dialog mit Klick auf "OK" und

melden Sie sich anschließend über das Hauptmenü "Start / Portaldienst trennen"

von Ihrem Portal ab.

"Client-Binding bearbeiten".

Wählen Sie dann die Option "Generische Authentifizierung".

Schließen Sie den Dialog mit Klick auf "OK" und

melden Sie sich anschließend über das Hauptmenü "Start / Portaldienst trennen"

von Ihrem Portal ab.

Anpassung der Konfigurationsdatei

Öffnen Sie die Datei "LucyAuth.cfg" im Portalverzeichnis internal/cfg mit einem beliebigen Texteditor. In dieser Datei müssen die Adresse des LDAP-Servers und weitere Verbindungsinformationen eingetragen werden. Erstellen Sie vor dem Editieren unbedingt ein Backup dieser Datei. Navigieren Sie im Texteditor zu folgendem Abschnitt:

GenericAuth

{

de.uplanet.lucy.server.auth.module.ldap.LdapBindLoginModule

sufficient

java.naming.provider.url="ldap://localhost:389"

java.naming.security.authentication="simple"

java.naming.security.principal="$[DN]"

debug=false;

de.uplanet.lucy.server.auth.module.anonymous.AnonymousLoginModule

sufficient

debug=false;

};

In Abhängigkeit davon, ob in einem Portal Benutzer vom LDAP-Server repliziert oder manuell angelegt wurden und sich gegenüber dem LDAP-Server authentifizieren, muss der Eintrag entsprechend ersetzt werden. Wenn Sie eine Replikation durchgeführt haben, nehmen Sie bitte folgende Einträge vor:

GenericAuth

{

de.uplanet.lucy.server.auth.module.ldap.LdapBindLoginModule

sufficient

java.naming.provider.url="ldap://ldapserver.example.org:389"

java.naming.security.authentication="simple"

java.naming.security.principal="$[DN]"

debug=false;

de.uplanet.lucy.server.auth.module.anonymous.AnonymousLoginModule

sufficient

debug=false;

};

Geben Sie in der Provider-URL "ldap" an, wenn Sie keine SSL-Verschlüsselung verwenden. Geben Sie statt "ldapserver.example.org" die IP-Adresse oder den voll qualifizierten Name des LDAP-Servers an, gefolgt vom Port des LDAP-Servers (Standard: 389, Standard SSL: 636). Die Einstellung "$[DN]" ist bei einer erfolgten Replikation nicht zu ändern. Dieser Distinguished Name ist zu verwenden bei OpenLDAP, Novell eDirectory, Sun ONE und Active Directory Server. Bei manuell angelegten Benutzern ändern Sie die Einstellungen bitte wie folgt:

GenericAuth

{

de.uplanet.lucy.server.auth.module.ldap.LdapBindLoginModule

sufficient

java.naming.provider.url="ldap://ldapserver.example.org:389"

java.naming.security.authentication="simple"

java.naming.security.principal="$[LOGIN_NAME]@$[LOGIN_DOMAIN]"

debug=false;

de.uplanet.lucy.server.auth.module.anonymous.AnonymousLoginModule

sufficient

debug=false;

};

Geben Sie in der Provider-URL "ldap" an, wenn Sie keine SSL-Verschlüsselung verwenden. Geben Sie statt "ldapserver.example.org" die IP-Adresse oder den voll qualifizierten Name des LDAP-Servers an, gefolgt vom Port des LDAP-Servers (Standard: 389, Standard SSL: 636). $[LOGIN_NAME]@$[LOGIN_DOMAIN] ist der uusammengesetzter principal-Name. Dieses Pattern bitte genau wie oben dargestellt übernehmen. Die Anmeldung funktioniert so zunächst nur im Portal Manager. Soll die Variante auch im Browser beim Zugriff auf das Portal funktionieren, muss die folgende Änderung in der Datei "initlogin.vm" im Portalverzeichnis internal/system/vm/html/login durchgeführt werden.

##Initparams for Intrexx Loginbox

##Module Subdirectory, depends on Loginmodule ## default "intrexxauth"

#set($l_strModuleSubDir = "intrexxauth")

Ändern Sie die Zeile #set($l_strModuleSubDir = "intrexxauth") ab auf #set($l_strModuleSubDir = "ldapauth").

Bitte beachten Sie, dass die Anmeldedaten bei einer LDAP Authentifizierung zwischen Browser (Client) und Server im Klartext übertragen werden. Es wird daher empfohlen, diese Methode nur über HTTPS zu betreiben.